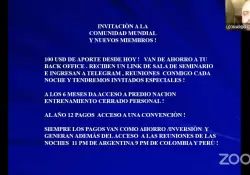

Ethereum, la segunda red criptográfica más grande, tiene un valor de $ 360 mil millones. Su creador, Vitalik Buterin, tiene más de 3 millones de seguidores en Twitter, ha realizado vídeos con Ashton Kutcher y Mila Kunis, y se ha reunido con Vladimir Putin. Todas las tendencias más populares en criptografía en los últimos años se lanzaron en Ethereum: ofertas iniciales de monedas (ICO), finanzas descentralizadas (DeFi), tokens no fungibles (NFT) y organizaciones autónomas descentralizadas (DAO). Y ha generado toda una clase de imitadores de blockchain, a menudo llamados "asesinos de Ethereum".

Ethereum también es objeto de un gran misterio: ¿quién cometió el mayor robo de éter (el token nativo de Ethereum) de la historia, al piratear The DAO? El fondo de capital de riesgo descentralizado había recaudado $ 139 millones en ether (ETH) cuando finalizó su venta colectiva en 2016, lo que lo convirtió en el esfuerzo de financiación colectiva más exitoso hasta esa fecha. Semanas más tarde, un pirata informático desvió el 31 % del ETH en The DAO (3,64 millones en total o aproximadamente el 5 % de todo el ETH en circulación en ese momento) del DAO principal y hacia lo que se conoció como DarkDAO.

¿Quién hackeó el DAO? Mi investigación exclusiva, basada en los informes de mi nuevo libro, The Cryptopians: Idealism, Greed, Lies, and the Making of the First Big Cryptocurrency Craze , parece apuntar a Toby Hoenisch, un programador de 36 años que creció en Austria y vivía en Singapur en el momento del hackeo.

Hasta ahora, ha sido mejor conocido por su papel como cofundador y director ejecutivo de TenX, que recaudó USD 80 millones en una oferta inicial de monedas en 2017 para crear una tarjeta de débito criptográfica, un esfuerzo que fracasó. La capitalización de mercado de esos tokens, que se disparó a US$ 535 millones, ahora se ubica en solo US$ 11 millones.

Después de recibir un documento que detallaba la evidencia que lo señalaba como el pirata informático, Hoenisch escribió en un correo electrónico: “Su declaración y conclusión son inexactas en cuanto a los hechos”. En ese correo electrónico, Hoenisch se ofreció a proporcionar detalles para refutar nuestros hallazgos, pero nunca respondió mis repetidos mensajes de seguimiento que le pedían esos detalles.

Para poner la enormidad de este truco en perspectiva, con ETH ahora negociando alrededor de US$ 3,000, 3.64 millones de ETH valdrían US$ 11 mil millones. El robo de DAO, famoso y controvertido, llevó a Ethereum a hacer una bifurcación dura, donde la red de Ethereum se dividió en dos como una forma de restaurar los fondos robados, lo que finalmente dejó a DarkDAO no con ETH, sino con Ethereum Classic (ETC), mucho menos valioso.

Los defensores de la bifurcación esperaban que ETC se extinguiera, pero ahora cotiza alrededor de US$ 30. Eso significa que las billeteras descendientes de DarkDAO ahora tienen más de $ 100 millones en ETC, un monumento alto en dólares a la mayor "broma" en criptografía.

El año pasado, mientras trabajaba en mi libro, mis fuentes y yo, utilizando (entre otras cosas), una herramienta forense poderosa y previamente secreta de la empresa de rastreo de criptomonedas Chainalysis, llegamos a creer que habíamos descubierto quién lo había hecho.

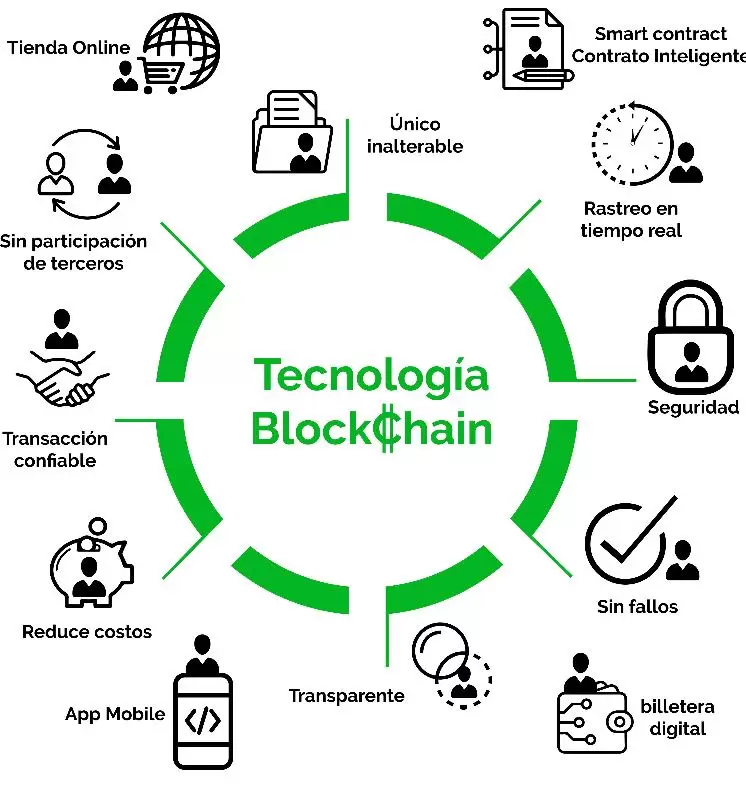

De hecho, la historia de The DAO y la búsqueda de seis años para identificar al pirata informático muestra mucho sobre cuán lejos han llegado el mundo criptográfico y la tecnología para rastrear transacciones desde la primera locura criptográfica. Hoy en día, la tecnología blockchain se ha generalizado. Pero a medida que surgen nuevas aplicaciones, uno de los primeros usos de las criptomonedas, como escudo de anonimato, está en retirada, gracias tanto a la presión regulatoria como al hecho de que las transacciones en cadenas de bloques públicas son rastreables.

Dado que Hoenisch no quiere hablar conmigo, solo puedo especular sobre sus posibles motivos; en 2016, identificó vulnerabilidades técnicas en el DAO temprano y puede haber decidido atacar después de concluir que los creadores del DAO no estaban tomando sus advertencias lo suficientemente en serio. (Uno de sus cofundadores de TenX, Julian Hosp, un médico austriaco que ahora trabaja en blockchain a tiempo completo, dice de Hoenisch: "Es una persona muy obstinada. Siempre creyó que tenía razón. Siempre"). perspectiva, esta es también una historia de los grandes cerebros y los grandes egos que impulsan el mundo de las criptomonedas, y de un hacker que puede haber justificado sus acciones diciéndose a sí mismo que simplemente hizo lo que el código defectuoso integrado en The DAO le permitió hacer.

A principios de 2016, la red Ethereum no tenía ni un año y solo había una aplicación que interesaba a la gente: DAO, un fondo de riesgo descentralizado creado con un contrato inteligente que otorgaba a los poseedores de tokens el derecho a votar. propuestas presentadas para financiación.

Había sido creado por una empresa llamada Slock.it que, en lugar de buscar capital de riesgo tradicional, había decidido crear este DAO y luego abrirlo para el crowdfunding, con la expectativa de que su propio proyecto fuera uno de los financiados por The DAO. El equipo de Slock.it pensó que The DAO podría atraer US$5 millones.

Sin embargo, cuando la venta multitudinaria se inauguró el 30 de abril, recaudó US$ 9 millones solo en los primeros dos días, y los participantes intercambiaron un éter por 100 tokens DAO. A medida que llegaba el dinero, algunos miembros del equipo se sintieron mareados, pero ya era demasiado tarde para cerrar la venta.

Cuando se cerró la financiación un mes después, habían contribuido entre 15 000 y 20 000 personas, la DAO tenía lo que entonces era el 15 % de todo el éter y el precio de la criptomoneda aumentaba constantemente.

Al mismo tiempo, se plantearon una variedad de preocupaciones estructurales y de seguridad sobre The DAO, incluida una que, irónicamente, luego resultaría crucial para limitar el acceso inmediato del hacker al botín. Ese problema: retirar fondos era demasiado difícil. Alguien que quisiera recuperar su dinero primero tenía que crear un "DAO secundario" o "DAO dividido", que requería no solo un alto grado de conocimiento técnico.

En la mañana del 17 de junio, ETH alcanzó un nuevo máximo histórico de US$21,52, lo que hace que la criptomoneda en The DAO tenga un valor de US$249,6 millones. Cuando el estadounidense Griff Green se despertó esa mañana en Mittweida, Alemania (se alojaba en la casa de la familia de dos hermanos que eran cofundadores de Slock.it), tenía un mensaje en su teléfono de un miembro de la comunidad de DAO Slack que decía que algo raro estaba pasando.

Parecía que los fondos estaban siendo drenados. Green, el primer empleado y organizador de la comunidad de Slock.it, verificó: de hecho, hubo un flujo de transacciones de 258-ETH (entonces US$ 5,600) que salían de The DAO. Cuando el ataque se detuvo unas horas más tarde, el 31 % del ETH en The DAO había sido desviado hacia DarkDAO. A medida que se difundió la conciencia del ataque, Ethereum tuvo su día de negociación más alto hasta la fecha, con una caída del precio del 33 %, de US$21 a $14.

Dividir fortunas

La venta de crowdfunding de la DAO de 2016 llevó el precio del éter (ETH) a un máximo histórico, hasta que el ataque del 17 de junio a la DAO lo desplomó. Después de la bifurcación dura del 20 de julio, la antigua cadena de bloques comenzó a comercializarse como ether classic (ETC).

Pronto, la comunidad de Ethereum identificó la vulnerabilidad que permitió este robo: el contrato inteligente DAO se había escrito para que cada vez que alguien retirara dinero, el contrato inteligente enviaría el dinero primero, antes de actualizar el saldo de esa persona. El atacante había utilizado un contrato inteligente malicioso que retiraba dinero (258 ETH a la vez) y luego interfería con la actualización del contrato, lo que les permitía retirar el mismo éter una y otra vez.

Era como si el atacante tuviera $ 101 en su cuenta bancaria, retirara $ 100 en un banco, luego evitara que el cajero del banco actualizara el saldo a $ 1 y nuevamente solicitó y recibió otros $ 100.

Peor aún, una vez que la vulnerabilidad se hizo pública, los 7,3 millones de ETH restantes en The DAO corrían el riesgo de sufrir un ataque de imitación.

Se formó un equipo de piratas informáticos de sombrero blanco (es decir, piratas informáticos que actúan éticamente) y utilizó el método del atacante para desviar los fondos restantes a un nuevo DAO secundario. Pero el atacante todavía tenía alrededor del 5% de todos los ETH pendientes, e incluso el ether rescatado era vulnerable, dadas las fallas en The DAO.

Además, el reloj marcaba el 21 de julio .fecha límite: la primera fecha en la que el pirata informático original podría obtener los fondos que habían desviado hacia DarkDao. Si la comunidad quisiera evitar que el atacante cobrara, tendrían que colocar tokens en el DarkDAO del pirata informático y luego en cualquier futuro "DAO dividido" (o DAO secundario) creado por el pirata informático desconocido. (Bajo las reglas del contrato inteligente DAO, el atacante no podía retirar fondos si alguien más en su DAO dividido objetaba). fondos, lo que significa que este grupo informal tendría que estar constantemente alerta.

Finalmente, después de muchas disputas (en Reddit, en un canal de Slack, por correo electrónico y en llamadas de Skype) y el fundador de Ethereum, Buterin, intervino públicamente, y después de que parecía que la mayoría de la comunidad de Ethereum apoyaba la medida, Ethereum hizo una "bifurcación dura". .

El 20 de julio , la cadena de bloques de Ethereum se dividió en dos. Todo el ETH que había estado en el DAO se trasladó a un contrato de "retirada" que otorgaba a los contribuyentes originales el derecho de enviar sus tokens DAO y recuperar ETH en la nueva cadena de bloques. La antigua cadena de bloques, que aún atraía a algunos partidarios y especuladores, continuó como Ethereum Classic.

En Ethereum Classic, el DAO y el botín del atacante (en forma de 3,64 millones de ETC) permanecieron. Ese verano, el atacante movió su ETC unos cuantos saltos a una nueva billetera, que permaneció inactiva hasta fines de octubre, cuando comenzaron a intentar usar un intercambio llamado ShapeShift para cambiar el dinero a bitcoin. Debido a que ShapeShift en ese momento no tomó información de identificación personal, la identidad del atacante no se conocía a pesar de que todos sus movimientos de blockchain eran visibles.

Durante los siguientes dos meses, el hacker logró obtener 282 bitcoins (entonces valorados en US$ 232,000, ahora más de US$11 millones). Y luego, tal vez porque ShapeShift bloqueó con frecuencia sus intentos de intercambio, dejaron de cobrar, dejando atrás 3,4 millones de Ether Classic (ETC), entonces con un valor de US$ 3,2 millones y ahora más de US$ 100 millones.

Ese podría haber sido el final de la historia: un hacker desconocido sentado en una fortuna que no podía cobrar. Excepto en julio pasado, una de mis fuentes involucrada en el rescate de DAO, un brasileño llamado Alex Van de Sande (también conocido como Avsa) se acercó y dijo que la policía brasileña había abierto una investigación sobre el ataque a The DAO, y si él podría ser una víctima. o incluso el propio hacker.

Van de Sande decidió encargar un informe forense a la empresa de análisis de blockchain Coinfirm para ayudar a exonerarse (aunque luego, la policía cerró la investigación, dijo). En caso de que surgieran situaciones similares en el futuro, siguió adelante con el informe que examina esos intentos de retiro de efectivo en 2016.

Entre los primeros sospechosos del hackeo había un hombre de negocios suizo y sus asociados, y al rastrear los fondos, Van de Sande y yo también encontramos a otro sospechoso: un desarrollador de Ethereum Classic con sede en Rusia. Pero todas estas personas estaban en Europa/Rusia y los retiros de efectivo estaban asignados a un horario asiático de la mañana a la tarde, desde las 9 a.m. hasta la medianoche, hora de Tokio, cuando los europeos probablemente estaban durmiendo. (El momento de sus publicaciones en las redes sociales sugería que mantenían un horario bastante normal). Pero según un correo electrónico de atención al cliente que el pirata informático había enviado a ShapeShift antes del ataque, creía que hablaban inglés con fluidez.

Partiendo del análisis de Coinfirm, la empresa de análisis de cadenas de bloques Chainalysis vio que el presunto atacante había enviado 50 BTC a una billetera Wasabi, una billetera Bitcoin de escritorio privada que tiene como objetivo anonimizar las transacciones mezclando varias en lo que se llama CoinJoin.

Usando una capacidad que se revela aquí por primera vez, Chainalysis desmezcló las transacciones de Wasabi y rastreó su salida a cuatro intercambios. En un paso final y crucial, un empleado de uno de los intercambios confirmó a una de mis fuentes que los fondos se intercambiaron por la moneda de privacidad Grin y se retiraron a un nodo de Grin llamado grin.toby.ai. (Debido a las políticas de privacidad del intercambio, normalmente este tipo de información del cliente no se divulga).

La dirección IP de ese nodo también albergaba nodos Bitcoin Lightning: ln.toby.ai, lnd.ln.toby.ai, etc., y fue constante durante más de un año; no era una VPN. Fue alojado en Amazon Singapur. Lightning explorer 1ML mostró un nodo en esa IP llamado TenX.

Para cualquiera que estuviera interesado en las criptomonedas en junio de 2017, este nombre puede sonar familiar. Ese mes, cuando la locura de las ICO estaba alcanzando su pico inicial, hubo una ICO de $80 millones llamada TenX. El CEO y cofundador usó el identificador @tobyai en AngelList, Betalist, GitHub, Keybase, LinkedIn, Medium, Pinterest, Reddit, StackOverflow y Twitter. Su nombre era Toby Hoenisch.

¿Dónde estaba basado? En Singapur.

Aunque nació en Alemania y se crió en Austria, Hoenisch habla inglés con fluidez.

Las transacciones de retiro de efectivo ocurrieron principalmente desde las 8 a.m. hasta las 11 p.m., hora de Singapur.

Y la dirección de correo electrónico utilizada en esa cuenta en el intercambio fue [nombre del intercambio]@toby.ai.

En mayo de 2016, cuando estaba finalizando su histórica recaudación de fondos, Hoenisch se interesó intensamente en The DAO. El 12 de mayo, le envió un correo electrónico a Hosp con un consejo ("Próximamente un intercambio de criptografía rentable") para vender ETH en corto una vez que finalizó el período de financiación colectiva de DAO. El 17 y 18 de mayo , en el canal DAO Slack, entabló una larga conversación en la que hizo, según se cuente, 52 comentarios, como mínimo, sobre vulnerabilidades en The DAO, metiéndose en varios aspectos del código y quisquillosos. Exactamente lo que era posible dada la forma en que estaba estructurado el código.

Un problema lo impulsó a enviar un correo electrónico al director de tecnología de Slock.it, Christoph Jentzsch, a su ingeniero técnico principal, Lefteris Karapetsas, y al administrador de la comunidad, Griff Green.

En su correo electrónico, dijo que estaba escribiendo una propuesta de financiamiento de The DAO para un producto de tarjeta criptográfica llamado DAO.PAY, y agregó: “Para nuestra debida diligencia, revisamos el código DAO y encontramos algunas cosas que son preocupantes”. Describió tres posibles vectores de ataque y luego envió un correo electrónico con un cuarto. Jentzsch, un alemán que había estado trabajando en un doctorado en física antes de abandonar para centrarse en Ethereum, respondió punto por punto, aceptando algunas de las afirmaciones de Hoenisch pero diciendo que otras eran "falsas" o "no funcionan". El tira y afloja terminó con la escritura de Hoenisch; Te mantendré informado si encontramos algo más.

Pero en lugar de más intercambios de correos electrónicos, el 28 de mayo , Hoenish escribió cuatro publicaciones en Medium, comenzando con "TheDAO: votación sin riesgo". El segundo, "TheDAO: retiros de chantaje", presagiaba el problema principal con The DAO y por qué Ethereum finalmente eligió la bifurcación: si no lo hacía, las únicas otras opciones eran dejar que el atacante cobrara sus ganancias ilícitas o por algún grupo de titulares de tokens DAO para seguirlo para siempre en los nuevos DAO divididos que creó mientras intentaba cobrar. “TLDR: si termina en un contrato DAO sin poder de voto mayoritario, entonces un atacante puede bloquear todos los retiros indefinidamente”, escribió. El tercero mostró cómo un atacante podría hacer esto a bajo costo.

Su última y más reveladora publicación del día, "TheDAO: una lección de $ 150 millones en gobernanza descentralizada", dijo que DAO.PAY decidió no hacer una propuesta después de descubrir "fallas de seguridad importantes" y que "Slockit minimizó la gravedad del ataque". vectores”.

Él escribió: “TheDAO está en vivo ? y todavía estamos esperando que Slockit emita una advertencia de que ¡NO HAY UNA MANERA SEGURA DE RETIRARSE!”

El 3 de junio, su última publicación en Medium, "Anunciando BlockOps: Blockchain Hack Challenges", dijo: "BlockOps es su patio de recreo para romper el cifrado, robar bitcoins, romper contratos inteligentes y simplemente probar su conocimiento de seguridad". Aunque prometió "publicar nuevos desafíos en el campo de bitcoin, ethereum y seguridad web cada 2 semanas", no pude encontrar ningún registro de que lo hiciera.

Dos semanas después llegó el ataque DAO. La mañana después del ataque, a las 7:18 a. m., hora de Singapur, Hoenisch troleó al creador de Ethereum, Vitalik Buterin, retuiteando algo que Buterin había dicho antes de que atacaran a la DAO, pero luego se supo que la vulnerabilidad utilizada en el ataque era evidente en el código de la DAO.

En el tuit de hace dos semanas, Buterin había dicho que había estado comprando tokens DAO desde las noticias de seguridad. Durante las siguientes semanas, Hoenisch tuiteó publicaciones anti-hard fork como una titulada "Demasiado grande para fallar es falla garantizada".

Curiosamente, el 5 de julio, un par de semanas después del ataque, Hoenisch y Karapetsas intercambiaron mensajes directos de Reddit titulados "Contraataque DarkDAO", aunque el contenido de los mensajes no está claro porque Hoensich eliminó todas sus publicaciones de Reddit. (Hosp recuerda que Hoenisch le dijo que había borrado su cuenta de Reddit después de un altercado con un "idiota" en Reddit sobre The DAO). Hoenisch escribió: "Perdón por no contactar primero. Me dejé llevar por encontrarlo y decirle a la comunidad que hay una forma de contraatacar. En cualquier caso, no veo ninguna forma en que el atacante pueda usar esto”.

Después de que Karapetsas le contara a Hoenisch sobre los planes de los sombreros blancos para proteger lo que quedaba en The DAO, Hoenisch respondió: "Retiré la publicación". Karapetsas respondió: “Los mantendré informados sobre lo que hacemos a partir de ahora”. El último mensaje de Hoenisch en ese intercambio: "Lo siento si arruiné el plan".

El 24 de julio, el día después de que la cadena Ethereum Classic reviviera y comenzara a cotizar en Poloniex, Hoenisch tuiteó: “El drama de Ethereum se intensifica: de #daowars a #chainwars. Ethereum classic ahora cotiza en poloniex como $ETC y los mineros planean ataques". El 26 de julio, retuiteó a Barry Silbert, el fundador y CEO del poderoso y respetado Digital Currency Group, quien tuiteó: "Compré mi primera moneda digital que no es bitcoin... Ethereum Classic (ETC)".

Al escuchar el nombre de Toby Hoenisch, sin saber que la evidencia indicaba que él era el atacante de DAO, Karapetsas, un desarrollador de software griego generalmente de buen humor que era uno de los creadores de DAO y se había comprometido con él por correo electrónico y en Reddit, dijo: "¿Él era desagradable?. insistió bastante en haber encontrado muchos problemas”.

Después de enterarse de que DarkDAO ETC había sido transferido a un nodo Grin con el alias de Hoenisch, Karapetsas observó que si Hoenisch hubiera remediado la situación mientras los fondos de DarkDao estaban congelados, la comunidad de Ethereum le habría dado "enormes felicitaciones" por encontrar el debilidad y luego devolver el ETH.

De manera similar, Griff Green, cuyos proyectos actuales se inclinan por ayudar a las causas públicas y sin fines de lucro a crecer en el mundo digital, cree que el hacker perdió la oportunidad de “ser un héroe” y dice: "Irónicamente, en una publicación de blog de 2016, Hoenisch escribió: "Soy un hacker de sombrero blanco de memoria". Veinte días después se produjo el ataque DAO.

Como señalé anteriormente, después de recibir un documento que presentaba la evidencia de que él era el pirata informático y solicitaba comentarios para mi libro, Hoenisch escribió que mi conclusión es "realmente inexacta". Dijo en ese correo electrónico que podía darme más detalles, y luego no respondió a cuatro solicitudes de esos detalles, ni a consultas adicionales de verificación de hechos para este artículo. Además, después de recibir el primer documento que detallaba los hechos que había recopilado, borró casi todo su historial de Twitter (aunque guardé los tweets relevantes).

En mayo de 2015, Hoenisch y los cofundadores de su empresa de tarjetas de débito criptográficas, primero conocida como OneBit, tuvieron cierto éxito en un hackatón de Mastercard Masters of Code en Singapur.

Comenzaron a hacer que la tarjeta estuviera disponible ese año solo por invitación, porque, como explicó Hoenisch en Reddit, "No queremos lanzar una billetera de Bitcoin a medias que nos meta en problemas por violar KYC (conozca a su cliente) leyes Y sí, legal es la razón principal por la que no podemos simplemente enviarlo”.

Un artículo de Bitcoin Magazine en ese momento decía que Hoenisch tenía experiencia en IA, seguridad de TI y criptografía.

A principios de 2017, solo unos meses después de que el presunto atacante DAO dejara de intentar cobrar su ETC, el equipo de Hoenisch, que en ese entonces operaba como TenX, anunció que había recibido $ 1 millón en fondos iniciales de (entre otros) Fenbushi Capital, donde el fundador de Ethereum, Buterin, estaba un socio colectivo. Luego vino la ICO de $ 80 millones. A principios de 2018, las cosas empezaron a ir mal para TenX cuando su emisor de tarjetas, Wavecrest, fue expulsado de la red Visa, lo que significa que los usuarios de TenX ya no podían usar sus tarjetas de débito.

El 1 de octubre de 2020, TenX anunció que cancelaría sus servicios porque la Autoridad Monetaria de Singapur había ordenado a su nuevo emisor de tarjetas, Wirecard SG, que cesara sus operaciones.

El 9 de abril de 2021, TenX publicó un blog llamado "TenX, Meet Mimo". Esbozó un nuevo negocio que ofrecería una moneda estable vinculada al euro, que mantendría su valor vinculado a una moneda fiduciaria como el dólar estadounidense, el euro o el yen japonés. La capitalización de mercado de los tokens TenX, que aumentó a $ 535 millones, ahora se ubica en solo $ 11 millones. TenX se ha rebautizado como Mimo Capital y ofrece a los titulares de tokens TenX tokens MIMO en su mayoría sin valor a una tasa de 0,37 MIMO por cada TenX.

Hosp, que fue la cara pública de la empresa mientras estuvo allí, fue expulsado por Hoenisch y otro cofundador en enero de 2019. Esto ocurrió un par de meses después de que algunas publicaciones de criptografía informaran sobre la afiliación anterior de Hosp con un esquema de marketing multinivel austriaco.

Sin embargo, antes de escuchar que la evidencia indicaba que Hoenisch era el atacante DAO, Hosp dijo que su sensación había sido que Hoenisch tal vez lo había empujado por los celos de que Hosp había vendido bitcoin en la parte superior de la burbuja a fines de 2017, obteniendo US$ 20 millones. Mientras tanto, Hoenisch había mantenido todas sus criptomonedas mientras la burbuja, y su patrimonio neto personal, se desinflaban.

“Provenía de una familia muy pobre, no tenía experiencia en inversiones y estaba en criptomonedas en 2010 pero literalmente no tenía dinero, nada, cuando estuvimos juntos en Las Vegas [en el verano de 2016] no tenía nada, y me estaba yendo muy bien con mis inversiones? él siempre presionaba para obtener más salario, para tener algo mejor”. Hosp también mencionó que Hoenisch tuvo que enviar dinero a casa a su madre, quien lo había criado a él, así como a su hermana y hermano, como padre soltero.

Al enterarse de que Hoenisch era el probable atacante de DAO, Hosp dijo que "se le puso la piel de gallina" y comenzó a recordar detalles de sus interacciones con su ex pareja que ahora parecían adquirir un nuevo significado. Por ejemplo, cuando se le preguntó si Hoenisch estaba en Grin (las monedas de privacidad que el pirata informático había cobrado), Hosp dijo: “¡Sí! Sí, el era. Estaba fascinado por eso... ¡Perdí dinero por esas estúpidas monedas! Invertí en ellos por él, porque estaba tan fascinado con ellos”.

Dijo que Hoenisch también estaba obsesionado con construir un "intercambio atómico" de Bitcoin/Monero, o una forma de usar contratos inteligentes para intercambiar entre Bitcoin y la moneda de privacidad Monero. En ese momento, Hosp estaba confundido por eso, porque sentía que no había mercado para tal producto. Más tarde, Hosp sacó chats de agosto de 2016,

Al tratar de recordar el incidente que creía que llevó a Hoenisch a cerrar su Reddit, Hosp comenzó a buscar en su computadora y murmuró para sí mismo: "Siempre usaba tobyai". Confirmó que una de las direcciones de correo electrónico regulares de Toby terminaba en @toby.ai.

Hosp recordó todavía asombrado: "Por alguna extraña razón, estaba muy consciente de lo que estaba sucediendo... Entendió más sobre el truco de DAO cuando le pregunté qué había sucedido... de lo que había encontrado en Internet o en cualquier otro lugar".

- Publicado en Forbes US