Actualizado el 17 de noviembre con la información completa proporcionada por Logitech International, tras la confirmación del ataque informático, y con el análisis de expertos en ciberseguridad sobre las lecciones que conviene aprender frente a esta señal de alerta por la filtración de datos.

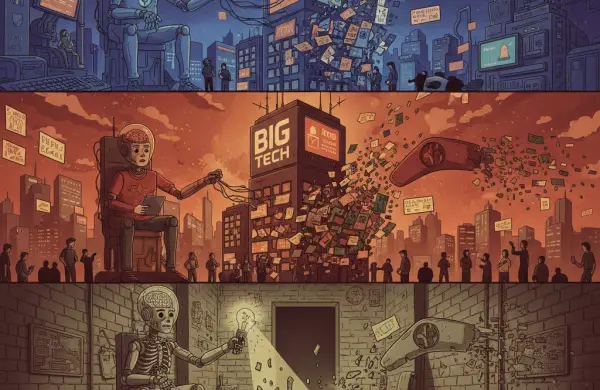

Pese a los esfuerzos de las agencias de seguridad de distintos países, que muchas veces trabajan de forma conjunta —como ocurrió en la Operación Endgame—, los grupos de ciberdelincuentes siguen logrando su objetivo al atacar a algunas de las empresas más importantes del sector tecnológico.

En las últimas semanas, se detectaron dos vulnerabilidades de día cero en un solo ataque, tal como confirmó el CISO de Amazon. También hubo reportes de software espía dirigido a usuarios de celulares Samsung y nuevas advertencias por ataques de ransomware.

A ese escenario se sumó un ataque informático perpetrado por Clop, una de las bandas de ransomware y extorsión más conocidas, que provocó una filtración de datos ya confirmada y que afectó a Logitech, el reconocido fabricante de ratones y teclados. Esto es lo que se sabe hasta ahora.

Logitech confirma un "incidente de ciberseguridad relacionado con la filtración de datos"

Siempre me gustaron los ratones de Logitech, ¿y a quién no? Pero leer que "Logitech International SA ('Logitech') sufrió recientemente un incidente de ciberseguridad relacionado con la filtración de datos" no genera precisamente simpatía. A nadie le gusta enterarse de una filtración que podría afectarlo, ya sea como usuario, socio comercial o empleado. Sin embargo, eso es lo que acaba de quedar en evidencia con la presentación del formulario 8-K ante la Comisión de Bolsa y Valores de EE.UU. (SEC), donde se confirma la filtración, según informó Bleeping Computer.

Por el momento, no se cree que el ataque haya afectado a los productos ni a las operaciones comerciales de Logitech. El blanco fue una plataforma de software de un proveedor externo, desde la cual se accedió a los datos de la compañía. De acuerdo con el comunicado oficial, el atacante "aprovechó una vulnerabilidad de día cero" que ya fue corregida "tras su publicación por el proveedor de la plataforma de software".

En cuanto a los datos robados, Logitech informó que "probablemente incluían información limitada sobre empleados y consumidores, así como datos relacionados con clientes y proveedores". La frase no resulta precisamente tranquilizadora, ya que sugiere que no se conoce con certeza qué información fue comprometida.

En la misma línea, aunque Logitech aseguró que "no cree que ninguna información personal sensible, como números de identificación nacional o información de tarjetas de crédito, estuviera almacenada en el sistema informático afectado", la formulación deja lugar a dudas. Genera más inquietud que alivio, porque se trata de una suposición y no de una certeza.

El grupo de ransomware Clop anunció el ataque a Logitech hace una semana. Lo hizo a través de su sitio web, donde publicó detalles y afirmó haber robado más de 1 TB de información. La vulnerabilidad de día cero estaría vinculada a Oracle, ya que se sabe que Clop la utilizó en ataques similares durante el invierno.

Me comuniqué con Logitech para obtener una declaración oficial y sumar aclaraciones si las llego a recibir.

Divulgación completa de Logitech International

Logitech International publicó el siguiente comunicado en relación con la filtración de datos. Lo reproduzco por transparencia, con la advertencia de que puede haber repeticiones respecto de lo ya informado:

Tras detectar el incidente, Logitech tomó medidas inmediatas para investigar y dar respuesta, con el apoyo de reconocidas firmas externas de ciberseguridad. Aunque la investigación sigue en curso, Logitech cree que el atacante no autorizado aprovechó una vulnerabilidad de día cero en una plataforma de software de terceros y copió ciertos datos del sistema informático interno.

La empresa corrigió esa falla una vez que el proveedor del software la dio a conocer. Según su evaluación, los datos comprometidos "probablemente incluían información limitada sobre empleados y consumidores, así como datos relativos a clientes y proveedores". Además, afirmó que "no cree que el sistema informático afectado contuviera información personal sensible, como números de identificación nacional o información de tarjetas de crédito". Logitech informó que ya inició el proceso para notificar a las entidades gubernamentales correspondientes.

Por ahora, la compañía considera que el incidente no tendrá un impacto negativo de peso en su situación financiera ni en sus resultados operativos. También indicó que cuenta con una póliza de seguro de ciberseguridad integral, que se espera cubra los costos vinculados con la respuesta al incidente, las investigaciones forenses, posibles interrupciones comerciales, acciones legales y eventuales multas regulatorias, dentro de los límites y condiciones de la cobertura.

Me comuniqué con Logitech para obtener una declaración oficial y sumar aclaraciones si las llego a recibir. Mientras tanto, Camellia Chan, cofundadora y CEO de X-PHY Inc., me dijo que "el reciente ataque a Logitech es un recordatorio más de que depender exclusivamente de soluciones de ciberseguridad basadas en software tiene limitaciones importantes".

Chan se refirió a que las vulnerabilidades de día cero, en plataformas de uso generalizado, pueden explotarse antes de que se publiquen los parches, lo que deja a las organizaciones expuestas. "Las empresas simplemente desconocen lo que desconocen", agregó, y remarcó: "Por eso deben priorizar la defensa de sus pilas tecnológicas completas, utilizando la raíz de confianza del hardware como base de su estrategia de seguridad para garantizar capacidades completas de monitorización, detección y recuperación".

Lo que se necesita, concluyó Chan, es actuar. Y hacerlo ya. "Incidentes como este no deberían considerarse una simple advertencia; ya tuvimos muchas", concluyó.